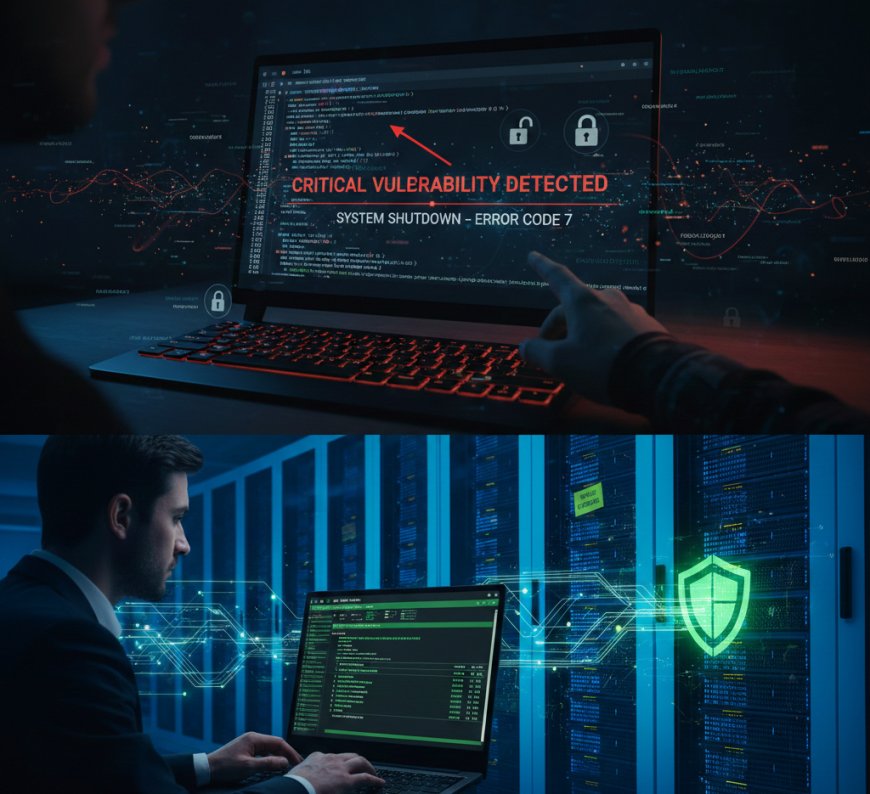

ثغرة أمنية "حرجة" في Node.js تهدد بتوقف آلاف التطبيقات عن العمل: كيف تحمي خادمك؟

اكتشاف ثغرة حرجة في Node.js تؤثر على تطبيقات Next.js وأدوات APM. تعرف على تفاصيل CVE-2025-59466 وكيفية تحديث خادمك لتجنب هجمات DoS

أصدر فريق تطوير Node.js تحديثات أمنية طارئة لمعالجة ثغرة أمنية وُصفت بالحرجة، والتي قد تؤدي إلى انهيار مفاجئ في "تطبيقات الإنتاج" (Production Apps) نتيجة هجمات حجب الخدمة (DoS).

تفاصيل الثغرة (CVE-2025-59466) تكمن المشكلة في كيفية تعامل محرك Node.js مع أخطاء "تجاوز سعة المكدس" (Stack Overflow). في الحالات العادية، يحاول المحرك استعادة السيطرة عبر إلقاء خطأ يمكن للمبرمجين معالجته، ولكن عند تفعيل ميزة async_hooks (المستخدمة بكثرة في أدوات مراقبة الأداء وتتبع العمليات)، يفشل النظام في معالجة الخطأ ويغلق التطبيق تماماً برمز الخطأ (Code 7)، مما يجعل الخادم خارج الخدمة.

ما هي التطبيقات المتأثرة؟ بشكل مفاجئ، لا تقتصر الثغرة على تطبيقات بسيطة، بل تمتد لتشمل أشهر الأطر والبيئات البرمجية التي تعتمد على AsyncLocalStorage و async_hooks ومن أبرزها:

-

Next.js و React Server Components.

-

أدوات مراقبة الأداء (APM) مثل: Datadog، New Relic، Dynatrace، و OpenTelemetry.

-

جميع إصدارات Node.js من النسخة 8.x وصولاً إلى الإصدارات الحديثة.

الإصدارات الآمنة التي يجب التحديث إليها فوراً: حثت منظمة Node.js جميع المطورين ومديري الأنظمة على الترقية إلى النسخ التالية لسد هذه الثغرة:

-

Node.js 20.20.0 (LTS)

-

Node.js 22.22.0 (LTS)

-

Node.js 24.13.0 (LTS)

-

Node.js 25.3.0 (Current)

لماذا تُعتبر هذه الثغرة خطيرة؟ وفقاً للخبراء، فإن المهاجمين يمكنهم استغلال هذه الثغرة عبر إرسال مدخلات خبيثة مصممة لزيادة عمق "الاستدعاء الذاتي" (Recursion) في الأكواد، مما يؤدي لاستنزاف الذاكرة وانهيار الخادم بشكل متكرر، وهو ما يشل حركة المواقع والخدمات المعتمدة على Node.js بشكل كامل.

إلى جانب هذه الثغرة، تضمن التحديث الجديد إصلاحات لثلاث ثغرات أخرى عالية الخطورة تتعلق بتسريب البيانات وقراءة ملفات النظام الحساسة، مما يجعل التحديث أمراً لا يقبل التأجيل.